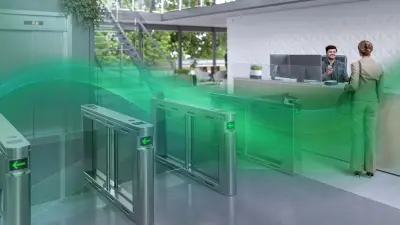

Software de controle de acesso

O controle de acesso é um componente essencial para a segurança de edifícios. Você precisa de um software verdadeiramente confiável para gerenciar os perfis de acesso de diferentes usuários da sua edificação. Nosso software de controle de acesso (Access Management System) é um sistema de gerenciamento de acesso à prova de obsolescência para aplicações de médio a grande porte. É fácil de usar, operar e expandir. Ele oferece os níveis mais altos de segurança de dados e vários recursos que são encontrados somente em soluções de segurança de ponta. Além disso, o software também está aberto para a integração com sistemas de terceiros, tornando-o uma solução muito versátil para seus projetos de controle de acesso.

Flexível e expansível

Nossa solução de controle de acesso pode ser expandida facilmente conforme as necessidades do cliente. O software é oferecido em dois pacotes pré-configurados para empresas de diferentes portes: Lite e Plus. Cada pacote oferece uma grande variedade de titulares de cartão e portas, permitindo uma fácil atualização à medida que sua organização crescer. É possível administrar até 400 mil titulares de cartão e 10 mil portas no pacote maior. Não há necessidade de troca de hardware. Portanto, aumentar a dimensão do sistema garante eficiência do ponto de vista econômico. Essa excelente escalabilidade faz do software um investimento verdadeiramente à prova de obsolescência.

| Lite | Plus | |

|---|---|---|

| | Lite Incluído no pacote (extensão máxima) | Plus Incluído no pacote (extensão máxima) |

| Portas | Lite 16 (80) | Plus 32 (10000) |

| Cartões | Lite 200 (5000) | Plus 2000 (400000) |

| Divisões | Lite 1 (1) | Plus 2 (200) |

| Clientes | Lite 1 (2) | Plus 2 (200) |

| Master Access Controller (MAC) | Lite 1 (1) | Plus 1 (40) |

| Rondas | Lite 50 (50) | Plus 100 (200) |

| Comando e controle de intrusão* | Lite 1 (50) | Plus 1 (80) |

| Gerenciamento de usuários de intrusão* | Lite 1 (50) | Plus 1 (500) |

| API Access Control | Lite sim (sim) | Plus sim (sim) |

| *Aplica-se aos sistemas de alarme de intrusão B Series e G Series: mesma licença para comando e controle e para o gerenciamento de usuários | Lite | Plus |

Fácil de usar

A configuração do software de controle de acesso é fácil: os mapas de andares existentes são importados para o sistema e os ícones são arrastados e soltos para representar controladores, portas e objetos do edifício no modo Map View. A integração é simples: a inscrição e a atribuição de direitos de acesso são implementadas em um gerenciador com uma caixa de diálogo, inclusive o registro de dados biométricos, por exemplo, o reconhecimento facial. Os dados de milhares de titulares de cartões mantidos em sistemas herdados ou de RH também podem ser importados rapidamente com apenas alguns cliques, graças à ferramenta de importação/exportação. A possibilidade de criar perfis de acesso com determinado escopo de privilégios de acesso simplifica a atribuição de autorizações, pois não é necessário atribuir cada autorização individual ao titular do cartão, mas apenas um perfil de função predefinido. Para facilitar a seleção de leitores e controladores disponíveis no catálogo de produtos da Bosch, eles estão exibidos com a foto do produto e número CTN na configuração do dispositivo.

Depois da instalação e da configuração, o uso do sistema de controle de acesso também é fácil, com uma lista intuitiva de alarmes com ícones e um esquema de cores para garantir reações rápidas e eficientes do operador. O operador sempre tem total consciência da situação graças a atualizações instantâneas de eventos nos pontos de acesso pela visão geral abrangente no mapa na tela. O operador vê uma lista atualizada constantemente dos últimos titulares de cartões que tentaram acessar as portas selecionadas. Ele mostra quem conseguiu acesso ou não. Além disso, o modo Map View indica a respectiva porta no mapa para que o operador veja rapidamente em que local exato o evento está ocorrendo.

Alta segurança de dados

A Bosch aplica os mais altos padrões com relação à segurança de dados e à proteção de privacidade (em conformidade com o RGPD). Para se proteger contra crimes cibernéticos e perda de dados pessoais, a comunicação é criptografada em todas as fases. O software de controle de acesso também tem certificados digitais confiáveis para autenticação mútua entre servidor e cliente e usa princípios de design seguros, como "seguro por padrão" e "princípio de privilégio mínimo". Não há dúvidas: seus dados estão seguros com os produtos líderes do setor da Bosch.

Privacidade de dados

Autorizações de acesso rigorosas a dados pessoais

Só é possível coletar dados relevantes

Duração do armazenamento de dados para cumprir a política da empresa

Segurança de dados

Segurança desde a concepção (by design): criptografia, autenticação, certificados

Seguro por padrão: todas as configurações de segurança na definição alta, por padrão

Princípio do menor privilégio: atribuir privilégios granulares aos operadores

Aberto para integração

Flexibilidade e abertura são muito importantes para nós. Projetamos nosso sistema para oferecer funcionalidade de integração completa, mantendo a confiabilidade e a segurança que você já conhece da Bosch. Uma API Access Control está disponível para permitir que desenvolvedores externos projetem aplicações. Assim, você pode oferecer soluções completas com muito mais rapidez para seus clientes.

Exemplos de integração

- Gerenciamento de vídeo

- Gerenciamento de alarmes de intrusão

- Gerenciamento de edificações (aplicativos móveis)

- Gerenciamento de identidade (baseado em fluxo de trabalho)

- Gerenciamento de visitantes e fornecedores

- Gerenciamento de rondas de segurança

- Segurança e proteção pessoal

- Gerenciamento de apontamentos e frequência

- Integração de leitor biométrico e móvel

- Gerenciamento de estacionamento e ocupação

Software poderoso

Poderosa combinação de hardware e software

Um sistema de controle de acesso combina lógica, controle e sinalização para proteger fisicamente as instalações. Portanto, é crucial que o software do administrador e o hardware da porta funcionem juntos de forma confiável. Como fabricante de hardware e software, a Bosch garante uma integração perfeita em uma solução completa, consistente e confiável.

Sempre disponível

A Bosch tem um método exclusivo de duas etapas para oferecer maior resiliência e alta disponibilidade. Nossa solução de controle de acesso baseado em IP usa um ou mais Master Access Controllers (MACs) (redundantes) entre o servidor e os Access Modular Controllers (AMC). Se houver falha no servidor, os MACs vão assumir o controle e garantir que os AMCs se comuniquem entre si. Assim, mesmo as funções que incluem vários controladores, como Anti-passback, ronda de segurança e controle de área, ainda podem ser realizadas.

E mesmo no caso muito improvável de que haja falha em ambos os MACs, os AMCs permanecem ativos e ainda podem tomar a decisão de acesso correta com base no status mais recente disponível. Durante o período sem conexão, até 2 milhões de eventos podem ser armazenados. Essa tecnologia oferece ao usuário final a maior disponibilidade de sistema que existe no mercado.

Informações práticas

Aqui você encontra algumas ferramentas práticas para ajudar você a entender nossa oferta de software de controle de acesso. Ela inclui um infográfico que apresenta os recursos e benefícios do nosso software de controle de acesso com ícones e imagens. Além disso, há um guia de sistema de software de gerenciamento de acesso para ajudar você a construir seu próprio sistema de controle de acesso. Por fim, você pode encontrar o link para nosso catálogo de produtos online, onde poderá baixar todos os arquivos necessários para a versão mais recente do Access Management System; V5.0

Treinamento

Temos treinamentos de acordo com as suas necessidades, tanto para nível comercial como para nível técnico.